🎯 AZ-104: Azure Administrator

시나리오 기반 문제집 (최종 완성본)

🎯 회사 배경

Contoso Corporation은 글로벌 제조업체로, 현재 온프레미스 Active Directory에서 Azure AD로의 하이브리드 전환을 진행 중입니다. 본사는 시애틀에 있으며, 뉴욕과 런던에 지사가 있습니다.

🔐 보안 요구사항

- Zero Trust 보안 모델 적용

- 디바이스 조인 시 MFA 필수

- 관리되는 디바이스만 회사 리소스 접근

- 조건부 액세스 정책 구현

👥 사용자 요구사항

- IT 관리자만 디바이스 조인 권한

- Admin1 계정에 구독 관리 권한 필요

- 부서별 자동화된 권한 할당

- BYOD 정책 준수

🛠️ 기술 요구사항

- 하이브리드 Azure AD 조인 구성

- Windows Autopilot 배포

- Microsoft Intune 통합

- Single Sign-On 구현

📊 현재 인프라

| 구성 요소 | 현재 상태 | 목표 상태 |

|---|---|---|

| Active Directory | 온프레미스 AD DS | 하이브리드 Azure AD |

| 디바이스 관리 | GPO 기반 | Intune MDM |

| 사용자 수 | 1,500명 | 클라우드 우선 인증 |

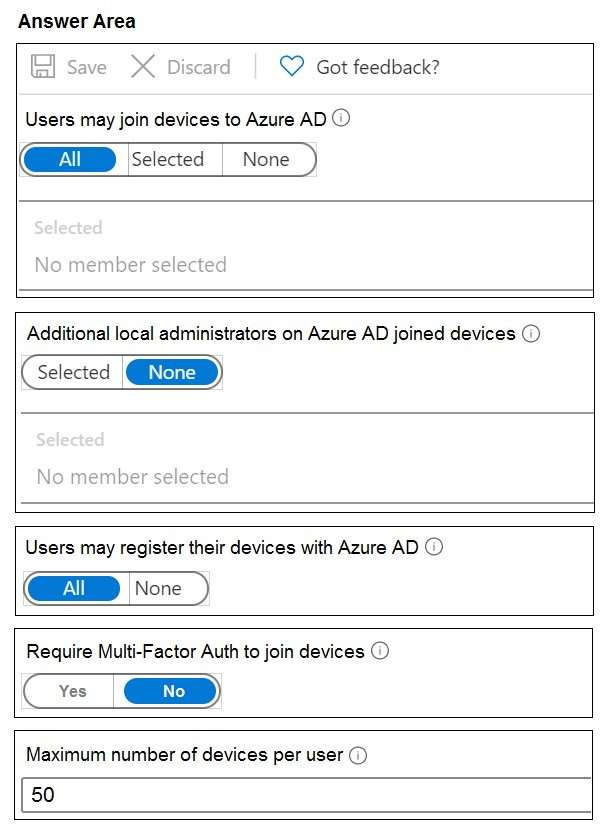

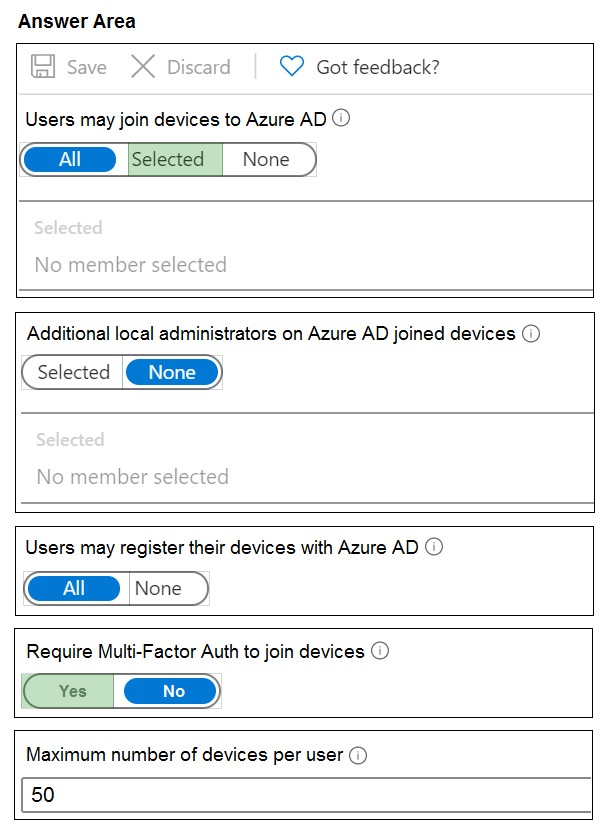

HOTSPOT -

Contoso의 보안 요구사항과 사용자 요구사항을 충족하도록 Azure AD 디바이스 설정을 구성해야 합니다.

시나리오 요구사항: IT 관리자 그룹의 사용자만 디바이스를 조인할 수 있고, 모든 디바이스 조인 시 MFA가 필요합니다.

질문: 어떤 두 가지 설정을 수정해야 합니까?

정답 기술 해설

Azure AD의 디바이스 설정은 조직의 디바이스 ID 관리 정책을 정의하는 중앙 지점입니다. 요구사항을 충족하기 위해 두 가지 설정이 필요합니다.

- Users may join devices to Azure AD: Selected

이 설정은 디바이스를 Azure AD에 조인할 수 있는 사용자를 제어합니다. 'All'로 두면 모든 사용자가 디바이스를 등록할 수 있어 관리되지 않는 디바이스가 늘어날 수 있습니다. 'Selected'로 설정하고 특정 보안 그룹(예: 'IT 관리자 그룹')을 지정하면, 최소 권한 원칙(Principle of Least Privilege)을 준수하여 허가된 관리자만이 디바이스를 등록하도록 제한할 수 있습니다. - Require Multi-Factor Auth to join devices: Yes

이 설정은 디바이스 조인 프로세스에 추가적인 보안 계층을 적용합니다. 'Yes'로 설정하면 사용자가 디바이스를 Azure AD에 조인할 때 암호 외에 MFA 인증을 반드시 거쳐야 합니다. 이는 자격 증명이 유출되었을 경우에도 비인가된 디바이스 등록을 방지하는 효과적인 ID 보호 수단입니다.

핵심 개념 학습

1. Azure AD 디바이스 ID (Device Identity): Azure AD에 등록되거나 조인된 디바이스를 나타내는 객체입니다. 이 ID를 통해 조건부 액세스 정책을 적용하고, Intune과 같은 MDM 솔루션으로 디바이스를 관리하며, Single Sign-On 환경을 제공할 수 있습니다.

2. 최소 권한 원칙 (Principle of Least Privilege): 사용자나 시스템이 업무를 수행하는 데 필요한 최소한의 권한만 부여해야 한다는 보안 원칙입니다. 이를 통해 잠재적인 보안 위험과 공격 범위를 최소화할 수 있습니다.

3. 다단계 인증 (Multi-Factor Authentication, MFA): 사용자가 로그인 시 두 가지 이상의 검증 방법(예: 암호 + 휴대폰 앱 알림)을 제공하도록 요구하는 인증 프로세스입니다. 암호만 사용하는 것보다 훨씬 강력한 보안을 제공합니다.

Contoso의 IT 관리자인 Admin1이 회사의 Azure 구독을 관리할 수 있도록 해야 합니다.

시나리오 요구사항: Admin1은 구독의 이름을 변경하고, 비용 센터에 맞게 관리 그룹을 재구성하며, 청구 담당자를 변경할 수 있어야 합니다.

질문: Admin1의 권한을 구성하기 위해 무엇을 해야 합니까?

정답 기술 해설

정답은 **D**입니다. 문제에서 요구하는 작업(구독 이름 변경, 관리 그룹 재구성)은 구독 자체의 메타데이터와 관리 설정에 해당합니다. 이러한 작업은 Azure 역할 기반 액세스 제어(RBAC)로 관리되는 리소스 사용 권한과는 구별됩니다. Azure Portal에서 구독의 이름이나 관리 그룹 할당 변경은 해당 구독을 선택한 후 **속성(Properties)** 블레이드에서 수행됩니다. 청구 관련 작업 역시 구독 속성 및 청구 관리 영역에서 처리됩니다.

오답 분석

- A, B: Azure AD 그룹 및 속성 수정은 구독 관리와 직접적인 관련이 없습니다. Azure AD는 ID 및 액세스 관리를 위한 서비스이며, 구독은 리소스 프로비저닝 및 청구의 경계입니다.

- C: 액세스 제어(IAM)는 구독 내에서 리소스를 생성, 읽기, 수정, 삭제할 수 있는 역할(예: 소유자, 기여자, 읽기 권한자)을 사용자에게 할당하는 데 사용됩니다. 구독의 이름을 바꾸거나 관리 그룹을 변경하는 권한은 포함하지 않습니다.

핵심 개념 학습

1. Azure 구독(Subscription): Azure 서비스 및 리소스를 프로비저닝하기 위한 논리적 단위이자 청구 단위입니다. 모든 리소스는 하나의 구독에 속합니다.

2. 관리 그룹(Management Groups): 여러 구독을 그룹화하여 정책 및 액세스 제어를 계층적으로 적용할 수 있는 거버넌스 도구입니다. 기업의 조직 구조나 환경(프로덕션, 개발)에 따라 구독을 체계적으로 관리할 수 있습니다.

3. Azure 역할 기반 액세스 제어(RBAC): Azure 리소스에 대한 액세스 권한을 세밀하게 관리하는 시스템입니다. '누가(보안 주체)', '무엇을(권한)', '어디에(범위)' 할 수 있는지를 정의하여 최소 권한 원칙을 구현합니다.

🎯 회사 배경

Fabrikam Inc.는 금융 서비스 회사로, 엄격한 데이터 보호 규정을 준수해야 합니다. 미국, 유럽, 아시아 3개 지역에 데이터 센터를 운영하며, 클라우드 우선 전략을 추진 중입니다.

🔄 백업 요구사항

- RPO: 4시간 이내

- RTO: 24시간 이내

- 지역별 데이터 주권 준수

- 7년 장기 보관

📊 모니터링 요구사항

- 24/7 운영 모니터링

- 자동화된 경고 시스템

- 성능 메트릭 수집

- 컴플라이언스 리포팅

🌍 지역별 배포

- West US: 본사 시스템

- East US: DR 사이트

- Central US: 개발 환경

- 각 지역별 독립적 백업

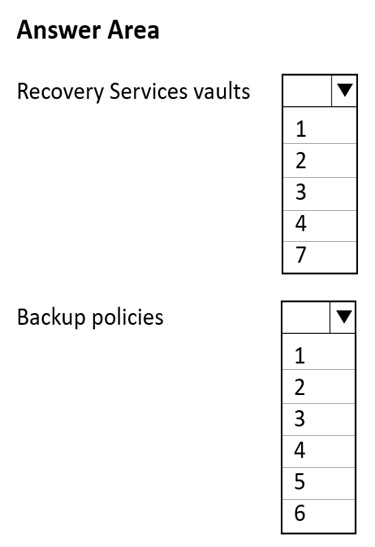

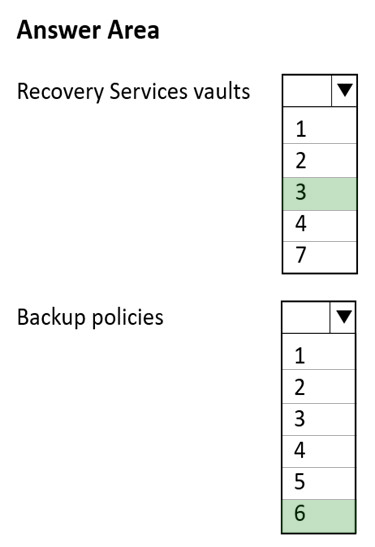

HOTSPOT -

Fabrikam의 파일 공유와 가상 머신을 백업하도록 Azure Backup을 구성해야 합니다.

시나리오 배경: 3개 지역(West US, East US, Central US)에 분산된 워크로드들이 있으며, 각 지역의 데이터 주권을 준수해야 합니다.

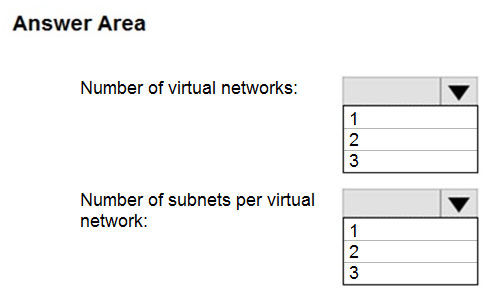

질문: 만들어야 하는 Recovery Services 자격 증명 모음과 백업 정책의 최소 개수는 얼마입니까?

정답 기술 해설

- Recovery Services Vaults - 3개: Azure Backup의 핵심 원칙 중 하나는 백업 데이터가 원본 데이터와 동일한 지리적 지역에 위치해야 한다는 것입니다. 이는 데이터 주권(Data Sovereignty) 규정을 준수하고, 백업 및 복원 작업 시 네트워크 대기 시간을 최소화하기 위함입니다. 시나리오에 3개의 지역(West US, East US, Central US)이 언급되었으므로, 각 지역마다 하나씩 총 **3개**의 자격 증명 모음(Vault)이 필요합니다.

- Backup Policies - 6개: 백업 정책은 백업 일정과 보존 기간을 정의하며, 보호하려는 워크로드 유형에 따라 다르게 생성됩니다. 각 자격 증명 모음 내에서 'Azure 가상 머신'과 'Azure 파일 공유'는 서로 다른 유형의 워크로드이므로 별도의 정책이 필요합니다. 따라서 3개의 각 자격 증명 모음마다 2개(VM용 1개, 파일 공유용 1개)의 정책이 필요하므로, 총 3 * 2 = **6개**의 정책이 필요합니다.

핵심 개념 학습

1. Recovery Services Vault: Azure Backup과 Azure Site Recovery 서비스를 위한 핵심 스토리지 엔터티입니다. 백업 데이터, 복구 지점, 백업 정책 등 모든 백업 관련 아티팩트를 포함하며, Azure RBAC를 통해 보안을 관리합니다. Vault는 특정 Azure 지역에 바인딩됩니다.

2. 백업 정책(Backup Policy): 백업 작업의 '시기'(백업 일정)와 '기간'(보존 규칙)을 정의하는 규칙 집합입니다. 정책은 특정 워크로드 유형(예: VM, SQL, Azure Files)에 맞춰 생성되며, 하나의 정책을 여러 항목에 적용할 수 있습니다.

3. 데이터 주권(Data Sovereignty): 데이터가 수집된 국가의 법률 및 규제 요구 사항의 적용을 받는다는 원칙입니다. 많은 산업(특히 금융)에서는 고객 데이터가 특정 지리적 경계를 벗어나지 않도록 요구하며, 이는 클라우드 아키텍처 설계 시 중요한 고려사항입니다.

DRAG DROP -

Fabrikam의 기술 요구사항을 충족하도록 VM1과 VM2에 대한 24/7 모니터링 경고를 구성해야 합니다.

시나리오 요구사항: CPU, 메모리, 디스크 사용률에 대한 임계값 기반 경고와 SMS, 이메일, Teams로 다중 채널 알림이 필요합니다.

- Create a Log Analytics workspace.

- Configure the Diagnostic settings.

- Create an alert rule.

- Create an action group.

- Create an Azure SQL database.

질문: 순서대로 수행해야 하는 세 가지 작업은 무엇입니까?

정답 기술 해설

Azure Monitor에서 메트릭 기반 경고를 구성하는 논리적인 순서는 '무엇을 할지(Action)' 정의, '언제 할지(Rule)' 정의, '데이터 수집(Data Source)' 확인의 흐름을 따릅니다.

- 작업 그룹(Action Group) 만들기: 경고가 트리거될 때 수행될 작업을 정의하는 재사용 가능한 컬렉션입니다. 요구사항의 'SMS, 이메일, Teams로 다중 채널 알림'은 작업 그룹을 통해 구성됩니다. 알림 대상을 먼저 정의해야 경고 규칙에 연결할 수 있습니다.

- 경고 규칙(Alert Rule) 만들기: 모니터링의 핵심 로직입니다. 대상 리소스(VM1, VM2), 신호(CPU, 메모리 등), 임계값(80%, 90% 등), 그리고 트리거 시 실행할 작업 그룹을 지정합니다.

- VM 진단 설정(Diagnostic Settings) 구성: CPU 사용률은 기본 플랫폼 메트릭이지만, 메모리나 디스크 같은 게스트 OS 내부 메트릭은 Azure Monitor가 기본적으로 수집하지 못합니다. VM 진단 확장을 설치하고 진단 설정을 구성하여 이러한 게스트 OS 메트릭을 Azure Monitor 메트릭 저장소 또는 Log Analytics 작업 영역으로 보내야 경고 규칙에서 사용할 수 있습니다.

핵심 개념 학습

1. Azure Monitor: Azure 및 온프레미스 환경의 원격 분석 데이터를 수집, 분석 및 대응하기 위한 포괄적인 모니터링 솔루션입니다.

2. 경고 규칙(Alert Rule): Azure Monitor가 수집한 데이터를 주기적으로 평가하여 특정 조건이 충족되면 작업을 트리거하는 규칙입니다.

3. 작업 그룹(Action Group): 경고가 발생했을 때 실행할 알림 및 작업의 모음입니다. 여러 경고 규칙에서 재사용할 수 있습니다.

4. 진단 설정(Diagnostic Settings): Azure 리소스에서 발생하는 플랫폼 로그와 메트릭을 다른 대상으로 내보내는 방법을 정의합니다. VM의 경우, 게스트 OS 수준의 데이터를 수집하는 데 사용됩니다.

🎯 회사 배경

Litware Corporation은 헬스케어 기술 회사로, HIPAA 규정을 준수해야 하는 엄격한 환경에서 운영됩니다. 200개 이상의 Azure 구독을 관리하며, 자동화된 거버넌스가 필수입니다.

📋 정책 요구사항

- HIPAA 컴플라이언스 자동 검증

- 리소스 태깅 강제 적용

- 승인된 지역에만 배포

- 암호화 필수 적용

👥 역할 관리

- User1: 정책 정의 생성 권한

- User4: RG2에 이니셔티브 할당

- 최소 권한 원칙 적용

- 감사 추적 기능

🔄 자동화 요구사항

- Policy as Code 구현

- 자동 remediation

- 컴플라이언스 리포팅

- 예외 승인 프로세스

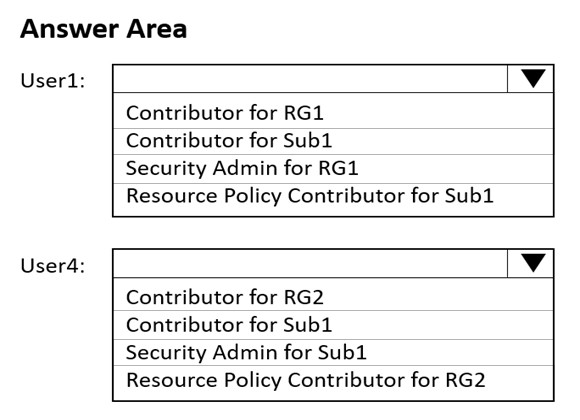

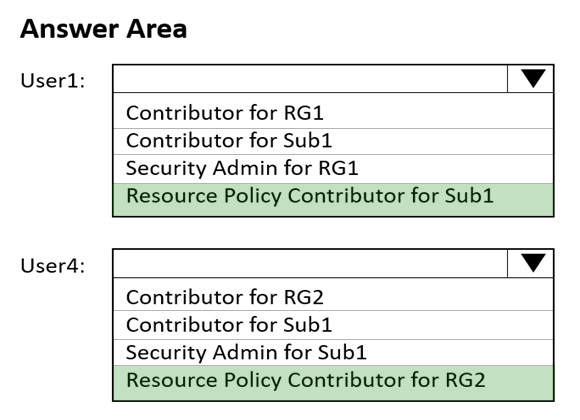

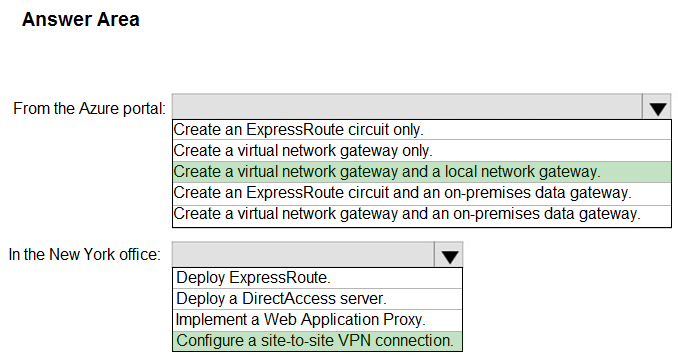

HOTSPOT -

Litware의 정책 관리 요구사항에 따라 User1이 HIPAA 컴플라이언스 이니셔티브를 정의하고, User4가 특정 리소스 그룹에 할당할 수 있도록 해야 합니다.

질문: User1과 User4에게 각각 어떤 역할을 할당해야 합니까?

정답 기술 해설

Azure Policy 관련 작업을 수행하기 위한 핵심 기본 제공 역할은 **'Resource Policy Contributor'**입니다. 이 역할은 정책 및 이니셔티브 정의 생성/수정/삭제, 정책 할당 생성/삭제, 정책 예외 생성 등 정책 수명 주기 관리에 필요한 모든 권한을 포함합니다.

- User1 (이니셔티브 정의): 이니셔티브 '정의'를 생성하려면 `Microsoft.Authorization/policySetDefinitions/write` 권한이 필요하며, 이는 'Resource Policy Contributor' 역할에 포함됩니다.

- User4 (이니셔티브 할당): 이니셔티브를 리소스 그룹에 '할당'하려면 `Microsoft.Authorization/policyAssignments/write` 권한이 필요하며, 이 또한 'Resource Policy Contributor' 역할에 포함됩니다.

따라서 두 사용자 모두의 요구사항을 충족하는 최소 권한의 역할은 'Resource Policy Contributor'입니다.

핵심 개념 학습

1. Azure Policy: 조직 표준을 적용하고 규정 준수를 평가하는 Azure 서비스입니다.

2. 정책/이니셔티브 정의(Definition): 적용할 규칙(정책) 또는 규칙의 모음(이니셔티브)을 정의합니다.

3. 정책 할당(Assignment): 정의된 정책이나 이니셔티브를 특정 범위(관리 그룹, 구독, 리소스 그룹)에 적용하는 작업입니다.

Litware의 환자 데이터 파일 공유에 대해 Group4(감사팀)에게 읽기 전용 권한을 부여해야 합니다.

시나리오 요구사항: HIPAA 규정에 따라 환자 데이터 접근은 Azure AD 기반 인증을 사용해야 하며, 모든 접근이 로깅되어야 합니다.

질문: 무엇을 해야 합니까?

정답 기술 해설

정답은 **A**입니다. 시나리오의 핵심 요구사항은 Azure Files에 대해 **Azure AD 기반 인증**과 **감사 로깅**을 구현하는 것입니다. Azure Storage 계정에서 파일 공유에 대한 'ID 기반 액세스'를 활성화하면 Azure AD Kerberos 또는 Azure AD DS 인증을 사용할 수 있습니다. 이 기능을 통해 사용자와 그룹에 Azure RBAC 역할을 할당하여 공유 수준 권한(예: Storage File Data SMB Share Reader)을 부여하고, Windows ACL(액세스 제어 목록)을 사용하여 디렉터리/파일 수준 권한을 제어할 수 있습니다. 모든 인증 및 권한 부여 작업은 Azure AD를 통해 이루어지므로, 접근 기록이 감사 로그에 남아 HIPAA 규정 준수 요구사항을 충족시킵니다.

오답 분석

- B: 계층적 네임스페이스는 Azure Data Lake Storage Gen2의 기능으로, 파일 공유가 아닌 Blob 스토리지에 적용됩니다.

- C: 계정 종류를 변경하는 것만으로는 ID 기반 액세스가 활성화되지 않습니다. 별도의 구성 단계가 필요합니다.

- D: SAS 토큰은 Azure AD ID와 통합되지 않으며, 사용자 수준의 감사가 아닌 토큰 기반의 임시 액세스를 제공하므로 요구사항을 충족하지 못합니다.

핵심 개념 학습

1. Azure Files의 ID 기반 인증: 스토리지 액세스 키 대신 Azure AD(Azure AD DS 또는 온프레미스 AD DS 동기화)의 사용자 ID를 사용하여 Azure 파일 공유에 인증하는 기능입니다. 이를 통해 기존의 ID 인프라를 활용하여 파일 공유에 액세스할 수 있습니다.

2. Azure RBAC for File Shares: 공유 수준의 권한('읽기', '쓰기' 등)을 부여하기 위해 사용되는 Azure 역할입니다. 예를 들어, 'Storage File Data SMB Share Reader'(읽기), 'Storage File Data SMB Share Contributor'(읽기/쓰기/수정) 등의 역할이 있습니다.

Litware의 재무 부서 사용자 구성을 자동화하는 솔루션을 권장해야 합니다.

시나리오 요구사항: 재무 부서 직원들은 자동으로 적절한 보안 그룹에 할당되고, 부서별 조건부 액세스 정책이 적용되어야 합니다.

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

정답은 **B**입니다. 이 시나리오의 핵심은 사용자 속성을 기반으로 한 **그룹 멤버십 자동화**와 이를 이용한 **정책 적용 자동화**입니다. Azure AD 동적 그룹(Dynamic Groups)은 관리자가 정의한 규칙(예: `user.department -eq "Finance"`)에 따라 사용자 멤버십을 자동으로 업데이트합니다. 신규 재무팀 직원은 자동으로 그룹에 추가되고, 퇴사자는 자동으로 제거됩니다. 이 동적 그룹을 조건부 액세스 정책(Conditional Access Policies)의 대상으로 지정하면, 재무 그룹 멤버들에게만 특정 보안 요구사항(예: MFA 강제, 특정 위치에서만 액세스 허용)을 자동으로 적용할 수 있어 관리 오버헤드를 크게 줄일 수 있습니다. 이 조합은 Azure AD P1/P2 라이선스가 필요한 강력한 자동화 기능입니다.

오답 분석

- A: Azure AD B2C는 외부 고객용 ID 관리 솔루션입니다.

- C: Azure AD Identity Protection은 로그인 위험을 탐지하는 보안 기능으로, 부서 기반 자동화와는 목적이 다릅니다.

- D: Logic App/MIM은 과도하게 복잡한 해결책입니다. Azure AD 기본 기능으로 충분히 해결 가능합니다.

핵심 개념 학습

1. Azure AD 동적 그룹(Dynamic Groups): 사용자 또는 디바이스의 속성을 기반으로 멤버십 규칙을 만들어 그룹 멤버를 자동으로 관리하는 기능입니다. 수동으로 사용자를 추가/제거할 필요가 없어 관리 효율성이 높습니다.

2. 조건부 액세스 정책(Conditional Access): 특정 조건(사용자, 위치, 디바이스 등)에 따라 클라우드 앱 액세스에 대한 제어(MFA 요구 등)를 적용하는 Azure AD의 핵심 보안 기능입니다.

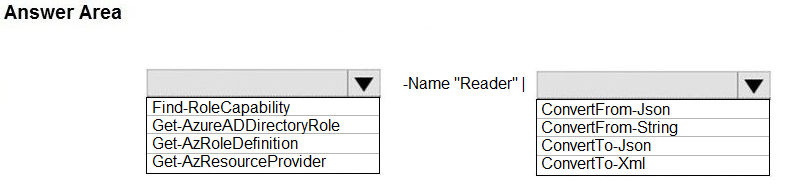

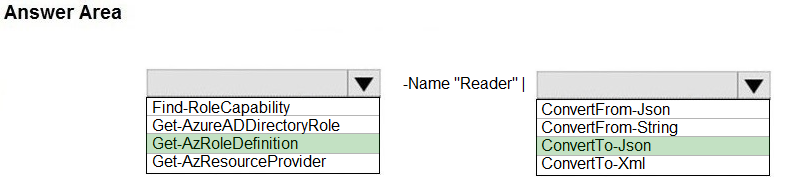

HOTSPOT -

Litware의 감사팀을 위한 사용자 정의 Role1을 구현해야 합니다.

시나리오 요구사항: 감사팀은 모든 리소스를 읽을 수 있지만 수정할 수는 없어야 하며, 감사 로그에 대한 특별 권한이 필요합니다.

질문: Role1을 만들기 전에 어떤 명령을 실행해야 합니까?

정답 기술 해설

Azure에서 사용자 지정 RBAC 역할을 생성하는 모범 사례는 완전히 새로 만드는 것보다 기존 기본 제공 역할을 템플릿으로 사용하는 것입니다. 요구사항이 "모든 리소스를 읽을 수 있는" 권한을 기반으로 하므로, 기본 **Reader** 역할이 가장 적합한 시작점입니다. PowerShell을 사용하여 사용자 지정 역할을 만들려면 먼저 템플릿 역할의 정의를 수정 가능한 JSON 형식으로 내보내야 합니다. `Get-AzRoleDefinition "Reader"` cmdlet은 Reader 역할의 모든 속성(Actions, NotActions 등)을 포함하는 객체를 검색합니다. 이 객체를 파이프라인(`|`)을 통해 `ConvertTo-Json` cmdlet으로 전달하면, 역할 정의가 JSON 텍스트로 변환됩니다. 이 JSON 파일을 파일로 저장하고, 필요한 권한(감사 로그 접근 등)을 `Actions`에 추가한 뒤, `New-AzRoleDefinition` 명령의 입력으로 사용하여 새 사용자 지정 역할을 생성할 수 있습니다.

핵심 개념 학습

1. Azure 사용자 지정 역할(Custom Role): 조직의 특정 요구사항에 맞게 권한 집합을 직접 정의할 수 있는 RBAC 역할입니다. 최소 권한 원칙을 적용하기 위해 사용됩니다.

2. Get-AzRoleDefinition: 지정된 역할의 상세한 정의(권한 목록 등)를 검색하는 PowerShell 명령어입니다.

3. ConvertTo-Json: PowerShell 객체를 수정 및 재사용이 용이한 JSON 형식의 문자열로 변환하는 명령어입니다.

🎯 회사 배경

Adatum Corporation은 글로벌 건설 회사로, 대용량 CAD 파일과 프로젝트 문서를 관리해야 합니다. 현재 온프레미스 파일 서버에서 Azure Storage로 마이그레이션을 진행 중입니다.

💼 비즈니스 요구사항

- 프로젝트별 파일 격리

- 전 세계 접근 최적화

- 비용 효율적 아카이빙

- 규제 준수 보관

🔧 기술 요구사항

- 고성능 파일 액세스

- 자동 계층화

- 지역 간 복제

- 백업 통합

📁 데이터 분류

- 활성 프로젝트: Hot tier

- 완료 프로젝트: Cool tier

- 법적 보관: Archive tier

- **블루프린트: Premium storage**

Adatum에서 App1 애플리케이션이 Azure로 이동된 후 백업 솔루션을 구현해야 합니다.

질문: 먼저 무엇을 만들어야 합니까?

정답 기술 해설

정답은 **D**입니다. Azure Backup 서비스의 아키텍처에서 **Recovery Services 자격 증명 모음(Vault)**은 모든 백업 작업의 기반이 되는 최상위 리소스입니다. 자격 증명 모음은 백업 데이터의 스토리지 컨테이너 역할을 하며, 백업 정책, 백업 항목, 복원 지점 등 모든 관련 구성을 중앙에서 관리하는 관리 경계입니다. 따라서 Azure VM, SQL 데이터베이스, 파일 공유 등 어떤 리소스를 백업하든, 가장 먼저 수행해야 할 작업은 해당 리소스가 있는 지역에 자격 증명 모음을 생성하는 것입니다.

오답 분석

- A, C: 복구 계획(Recovery Plan)과 백업 정책(Backup Policy)은 모두 자격 증명 모음이 생성된 *후에* 그 안에서 구성되는 하위 항목입니다.

- B: Azure Backup 서버(MABS)는 온프레미스 워크로드를 Azure로 백업하기 위해 사용하는 구성 요소로, Azure 내의 리소스를 직접 백업하는 이 시나리오에서는 필요하지 않습니다.

핵심 개념 학습

1. Recovery Services Vault: Azure Backup과 Azure Site Recovery 서비스를 위한 핵심 관리 단위입니다. 백업 데이터를 격리하고, RBAC를 통해 접근을 관리하며, 백업 및 재해 복구 정책을 중앙에서 구성하는 컨테이너 역할을 합니다.

Adatum의 블루프린트 파일(50TB)을 Azure로 이동해야 합니다.

시나리오 요구사항: CAD 파일들은 크기가 크고, 전 세계 엔지니어들이 동시에 액세스해야 하며, 다운타임을 최소화해야 합니다.

질문: 무엇을 해야 합니까?

정답 기술 해설

정답은 **B**입니다. **Azure Storage Explorer**는 대규모 데이터를 안정적으로 업로드/다운로드할 수 있도록 설계된 GUI 도구입니다. 내부적으로 AzCopy 유틸리티를 사용하여 병렬 전송 및 중단 시 이어하기(resume) 기능을 제공하므로, 50TB와 같은 대규모 온라인 데이터 마이그레이션에 매우 적합합니다.

오답 분석

- A, D: 파일 탐색기를 사용한 드라이브 매핑은 대규모 데이터 전송에 불안정하며, 네트워크 중단 시 처음부터 다시 시작해야 할 수 있어 부적합합니다.

- C: Azure Import/Export 서비스는 물리적 디스크를 배송하는 오프라인 방식입니다. 이는 네트워크 대역폭이 매우 제한적이거나 데이터 크기가 훨씬 클 때 유용하지만, '다운타임 최소화'라는 온라인 마이그레이션 요구사항과는 거리가 있습니다.

핵심 개념 학습

1. Azure Storage Explorer: Azure Storage 리소스를 시각적으로 관리하고 대규모 데이터를 안정적으로 업로드/다운로드하는 GUI 도구입니다.

2. AzCopy: Azure Storage와의 데이터 복사를 위한 명령줄 유틸리티로, 병렬 처리와 재시작 기능을 지원하여 높은 성능을 제공합니다.

HOTSPOT -

Adatum의 스토리지 요구사항을 식별해야 합니다.

시나리오 배경: 건설 회사로서 CAD 블루프린트, 프로젝트 문서, VM 하드 디스크 등 다양한 데이터 유형을 저장해야 합니다.

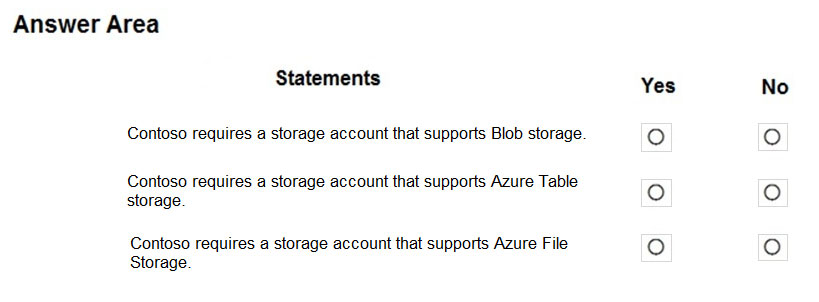

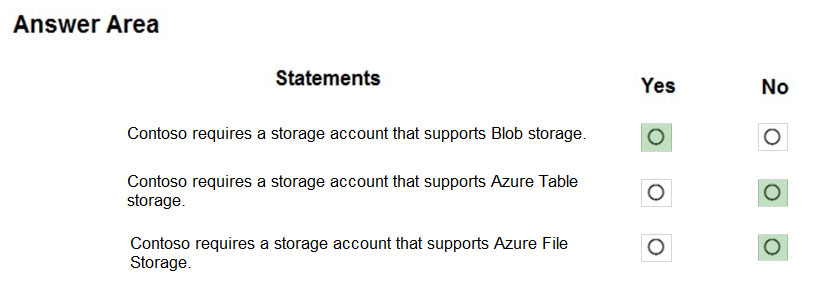

질문: 다음 각 설명에 대해 참이면 예를, 그렇지 않으면 아니오를 선택하십시오.

정답 기술 해설

- Statement 1 (Yes): Azure IaaS VM의 OS 디스크와 데이터 디스크는 VHD(가상 하드 디스크) 파일로 구현됩니다. Azure Storage에서 VHD 파일은 랜덤 읽기/쓰기 액세스에 최적화된 **페이지 Blob(Page Blobs)**을 사용하여 저장됩니다. 시나리오에 VM이 포함되므로 페이지 Blob이 필요합니다.

- Statement 2 (No): **Archive Tier**는 액세스 빈도가 거의 없는 데이터를 매우 저렴한 비용으로 장기간 보관하기 위한 스토리지 계층입니다. 데이터에 액세스하려면 몇 시간의 검색 대기 시간이 필요합니다(리하이드레이션). 시나리오의 데이터는 즉시 액세스가 필요하므로 Archive Tier는 적합하지 않습니다.

- Statement 3 (No): **Azure Files Premium**은 트랜잭션 집약적인 고성능 워크로드(예: 데이터베이스, 고성능 컴퓨팅)에 적합한 SSD 기반 스토리지를 제공합니다. 시나리오에서 고성능이 요구되지만, 이것이 반드시 Premium Tier를 의미하지는 않으며 표준 Tier로도 충분할 수 있습니다.

핵심 개념 학습

1. 페이지 Blob (Page Blob): 랜덤 읽기/쓰기 작업에 최적화되어 있으며, 최대 8TB 크기의 VHD 파일을 저장하고 IaaS 디스크의 기반으로 사용됩니다.

2. Azure Storage Tiers (Hot, Cool, Archive): 데이터 액세스 빈도에 따라 비용을 최적화하기 위한 데이터 관리 계층입니다. Hot(자주 액세스), Cool(가끔 액세스), Archive(거의 액세스 안함) 순으로 스토리지 비용은 저렴해지고 액세스 비용은 비싸집니다.

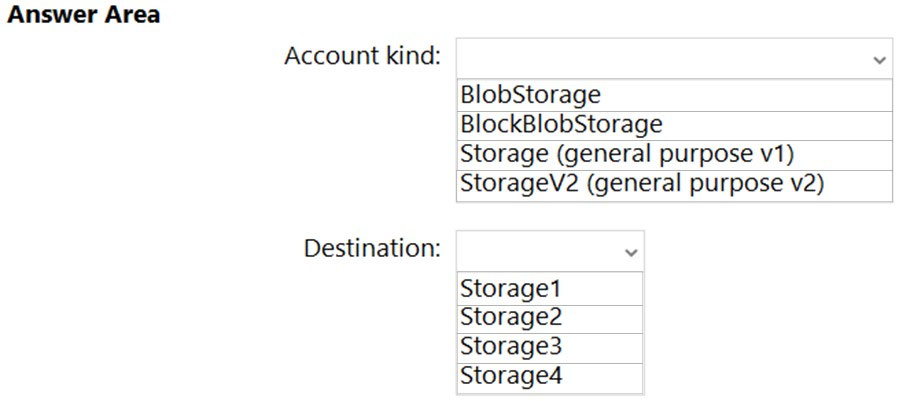

HOTSPOT -

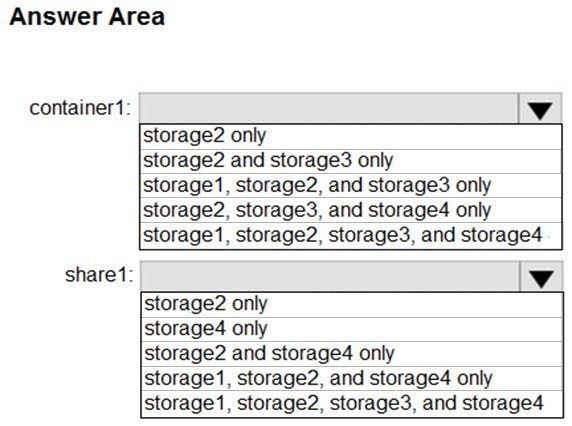

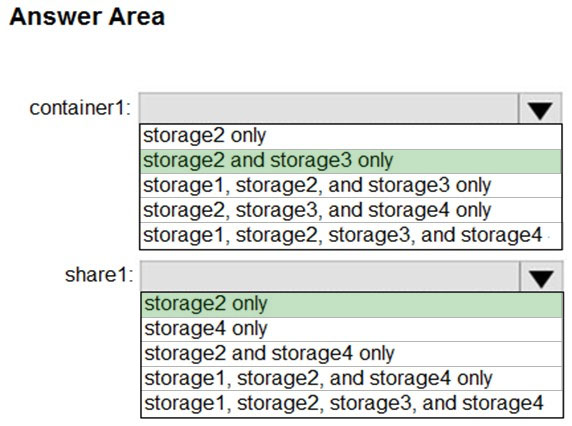

Adatum에서 container1(CAD 파일용)과 share1(문서 공유용)을 만들어야 합니다.

시나리오 요구사항: CAD 파일은 전 세계 액세스가 필요하고, 문서 공유는 SMB 프로토콜을 사용해야 합니다.

| 스토리지 계정 | Blob 지원 | Files 지원 | Premium 성능 |

|---|---|---|---|

| storage1 | ✔️ | ❌ | ❌ |

| storage2 | ✔️ | ✔️ | ❌ |

| storage3 | ✔️ | ❌ | ✔️ |

| storage4 | ✔️ | ✔️ | ❌ |

질문: 각 리소스에 어떤 스토리지 계정을 사용해야 합니까?

정답 기술 해설

- Container1: 시나리오의 '데이터 분류'에 따라 CAD 파일(블루프린트)은 **Premium storage**가 필요하며, 컨테이너는 **Blob** 서비스에 해당합니다. '추가 정보' 표에서 Blob을 지원하고 Premium 성능을 가진 유일한 계정은 **storage3**입니다.

- Share1: 문서 공유는 **Azure Files** 서비스를 사용합니다. 시나리오에서 일반 문서에 대한 Premium 요구사항은 없습니다. '추가 정보' 표에서 Files를 지원하는 표준 성능 계정은 **storage2**와 **storage4**입니다. 따라서 두 계정 모두 사용 가능합니다.

핵심 개념 학습

1. 스토리지 계정 유형: Azure는 다양한 시나리오에 맞춰 여러 스토리지 계정 유형을 제공합니다. 이 문제에서는 특정 서비스(Blob/Files)와 성능 계층(Standard/Premium)을 지원하는지 여부를 파악하는 능력이 중요합니다.

2. Blob 컨테이너 vs. File Share: Blob 컨테이너는 객체(파일, 이미지 등)를 저장하고 HTTP/HTTPS로 접근하는 데 사용됩니다. File Share는 SMB/NFS 프로토콜을 통해 접근하는 전통적인 파일 서버 공유와 유사한 기능을 제공합니다.

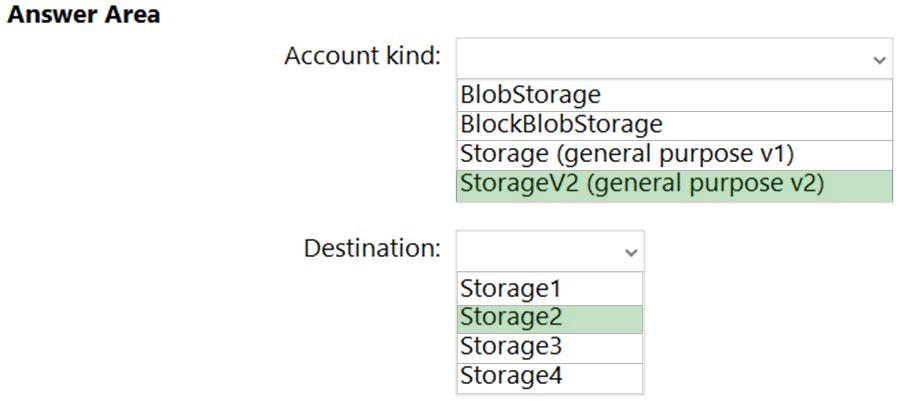

HOTSPOT -

Adatum에서 storage5를 만들어야 합니다. 솔루션은 재해 복구를 위한 지역 간 복제를 지원해야 합니다.

시나리오 요구사항: 중요한 프로젝트 데이터는 자동으로 다른 지역에 복제되어야 합니다.

- storage5 (생성할 계정): East US 지역

- storageacct123: 범용 v2(GPv2), West Europe 지역

- blobstorage789: BlobStorage 계정 유형, West Europe 지역

- same_region_gpv2: 범용 v2(GPv2), East US 지역

질문: 사용해야 하는 스토리지 계정 유형과 대상 스토리지 계정은 무엇입니까?

정답 기술 해설

Azure Storage의 **객체 복제(Object Replication)** 기능을 사용하기 위한 두 가지 핵심 전제 조건이 있습니다.

- 계정 유형: 원본 계정과 대상 계정은 모두 **범용 v2(General-purpose v2)** 유형이어야 합니다.

- 지역: 대상 계정은 원본 계정과 **다른 지역**에 있어야 합니다.

따라서 지역 간 복제를 지원하는 storage5를 생성하려면 계정 유형으로 **'General purpose v2'**를 선택해야 합니다. 대상 계정으로는 '추가 정보'에 명시된 계정 중 GPv2 유형이면서 원본(East US)과 다른 지역에 있는 **storageacct123(West Europe)**만이 유일한 유효한 선택지입니다.

오답 분석

- blobstorage789: 계정 유형이 GPv2가 아니므로 대상이 될 수 없습니다.

- same_region_gpv2: 원본과 동일한 지역에 있으므로 지역 간 복제 대상이 될 수 없습니다.

핵심 개념 학습

1. 객체 복제(Object Replication): 스토리지 계정 간에 블록 Blob을 유연하고 비동기적으로 복제하는 기능입니다. 재해 복구, 읽기 대기 시간 최소화 등 다양한 시나리오에 사용됩니다. (전제 조건: GPv2 계정, Blob 버전 관리 활성화)

🎯 회사 배경

Northwind Traders는 전자상거래 회사로, 고객 데이터 보호와 고가용성이 중요합니다. 하이브리드 클라우드 환경을 구축하여 온프레미스와 Azure를 연결해야 합니다.

🔒 보안 요구사항

- 네트워크 세그멘테이션

- 침입 탐지 및 방지

- 암호화된 통신

- Zero Trust 네트워킹

🌍 연결 요구사항

- 뉴욕 본사 - Azure 연결

- 다중 VNet 통신

- 온프레미스 AD 통합

- 고가용성 연결

📊 성능 요구사항

- 1ms 미만 지연 시간

- 10Gbps 처리량

- 99.99% 가용성

- 실시간 모니터링

📊 네트워크 토폴로지

| 네트워크 구성요소 | 위치 | 주소 공간 | 용도 |

|---|---|---|---|

| VNET1 | East US | 10.1.0.0/16 | 웹 애플리케이션 |

| VNET3 | West US | 10.3.0.0/16 | 데이터베이스 |

| 온프레미스 | 뉴욕 | 192.168.0.0/16 | 본사 시스템 |

Northwind에서 VM3가 기술 요구사항을 충족하지 못하고 HTTPS 연결이 실패합니다. 네트워크 팀은 NSG 설정 문제를 의심하고 있습니다.

질문: 문제가 NSG와 관련이 있는지 확인하기 위해 무엇을 사용해야 합니까?

정답 기술 해설

정답은 **E**입니다. **Azure Network Watcher**의 **IP 흐름 확인(IP flow verify)** 기능은 특정 가상 머신에서 특정 원본/대상 IP 주소 및 포트 간의 5-튜플 패킷 파라미터를 기반으로 네트워크 연결을 테스트하도록 설계되었습니다. 이 테스트는 트래픽이 허용되는지 또는 거부되는지 여부를 반환하며, 만약 트래픽이 NSG(네트워크 보안 그룹)에 의해 거부된 경우, 해당 트래픽을 차단한 특정 규칙의 이름을 정확히 알려줍니다. 따라서 "문제가 NSG와 관련이 있는지 확인"하는 데 가장 직접적이고 정확한 도구입니다.

오답 분석

- A: VNet 다이어그램은 리소스 간의 관계를 시각적으로 보여줄 뿐, 실시간 트래픽 흐름이나 규칙 적용 여부를 진단하지는 못합니다.

- B: 진단 설정은 로그 및 메트릭 데이터를 내보내는 구성이며, 그 자체로 연결 문제를 직접 진단하는 도구는 아닙니다.

- C: Traffic Manager는 DNS 기반의 트래픽 부하 분산 서비스로, NSG 규칙과는 관련이 없습니다.

- D: Azure Advisor는 모범 사례에 대한 권장 사항을 제공하지만, 특정 연결 실패의 근본 원인을 실시간으로 진단하지는 않습니다.

핵심 개념 학습

1. Azure Network Watcher: Azure IaaS 리소스에 대한 네트워크 성능 모니터링 및 진단 도구 모음입니다. IP 흐름 확인, 다음 홉, 패킷 캡처, 연결 문제 해결 등 다양한 기능을 제공합니다.

2. IP 흐름 확인(IP flow verify): 특정 VM의 네트워크 인터페이스에서 들어오고 나가는 트래픽이 허용되는지 여부를 확인하는 Network Watcher의 기능입니다. NSG 규칙 문제를 해결하는 데 매우 유용합니다.

Northwind에서 VM1(웹 서버)이 VM4(데이터베이스)와 통신할 수 있도록 해야 합니다. 두 VM은 서로 다른 VNet에 있습니다.

시나리오 요구사항: 지연 시간을 최소화하면서 관리 복잡성을 줄여야 합니다.

질문: 솔루션은 관리 노력을 최소화해야 합니다. 무엇을 해야 합니까?

정답 기술 해설

정답은 **B**입니다. 서로 다른 Azure 가상 네트워크(VNet) 간에 프라이빗 IP 주소 공간을 통해 직접 통신을 설정하는 가장 효율적이고 관리 부담이 적은 방법은 **VNet 피어링(VNet Peering)**입니다. 피어링을 설정하면 두 VNet이 Azure의 고속 백본 네트워크를 통해 직접 연결되어, 마치 단일 VNet인 것처럼 낮은 대기 시간과 높은 대역폭으로 통신할 수 있습니다. VPN 게이트웨이와 같은 추가적인 인프라 구성이 필요 없어 '관리 노력 최소화' 요구사항에 완벽하게 부합합니다.

오답 분석

- A: NSG는 VNet 내 또는 서브넷 수준에서 트래픽을 필터링하는 방화벽 규칙 집합입니다. VNet 간의 연결 자체를 설정하는 기능은 없습니다.

- C: VM의 IP 주소를 변경해도 다른 VNet의 주소 공간과 통신할 수 없습니다. VNet 간에 라우팅 경로가 없기 때문입니다.

- D: 사용자 정의 경로(UDR)는 특정 트래픽을 강제로 다른 경로(예: 가상 어플라이언스)로 보내는 데 사용됩니다. UDR만으로는 VNet 간의 연결 경로가 생성되지 않습니다.

핵심 개념 학습

1. 가상 네트워크 (VNet): Azure에서 사용자의 프라이빗 네트워크를 나타내는 논리적 격리 공간입니다. VM과 같은 Azure 리소스를 안전하게 배치하고 서로 통신하게 할 수 있습니다.

2. VNet 피어링 (VNet Peering): 두 개의 가상 네트워크를 원활하게 연결하는 네트워킹 기능입니다. 피어링된 VNet의 VM들은 서로 프라이빗 IP 주소를 사용하여 직접 통신할 수 있습니다. 동일한 지역 내 연결은 'VNet 피어링', 다른 지역 간 연결은 '글로벌 VNet 피어링'이라고 합니다.

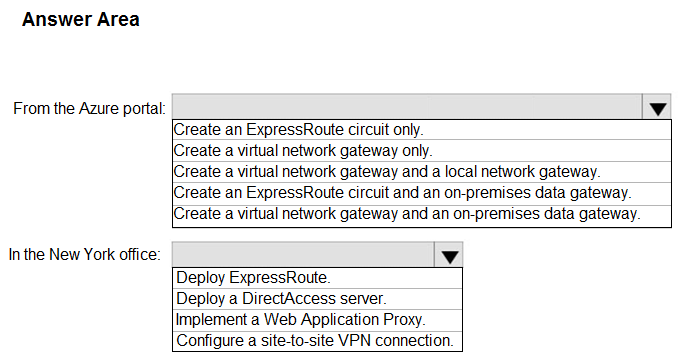

HOTSPOT -

Northwind의 뉴욕 본사와 Azure VNet1 간의 암호화된 인터넷 연결을 구성해야 합니다.

질문: 이 연결을 위해 무엇을 해야 합니까?

정답 기술 해설

온프레미스 데이터 센터와 Azure VNet 간에 인터넷을 통해 암호화된 터널을 생성하는 표준적인 하이브리드 연결 방법은 **사이트-투-사이트(Site-to-Site) VPN**입니다. 이를 구현하기 위해 Azure 측에서 반드시 생성해야 할 핵심 구성 요소는 다음과 같습니다.

- 가상 네트워크 게이트웨이 (Virtual Network Gateway): Azure VNet의 VPN 연결 엔드포인트 역할을 하는 Azure 관리형 서비스입니다.

- 로컬 네트워크 게이트웨이 (Local Network Gateway): 연결하려는 온프레미스 네트워크(뉴욕 사무실)의 공인 IP 주소와 주소 공간을 Azure에 알려주는 객체입니다.

이 두 게이트웨이를 생성한 후, 이들을 논리적으로 연결하는 **'연결(Connection)'** 리소스를 만들어 S2S VPN 터널 구성을 완료합니다.

핵심 개념 학습

1. 사이트-투-사이트(S2S) VPN: 인터넷을 통해 온프레미스 네트워크와 Azure VNet 간에 암호화된 IPSec 터널을 설정하는 하이브리드 네트워킹 솔루션입니다.

2. 가상 네트워크 게이트웨이: VNet에서 외부 네트워크로 암호화된 트래픽을 보내는 데 사용되는 특정 유형의 VNet 게이트웨이입니다.

3. 로컬 네트워크 게이트웨이: 온프레미스 네트워크의 구성을 나타내는 Azure 리소스입니다. Azure는 이 정보를 사용하여 온프레미스 네트워크로 트래픽을 라우팅합니다.

🎯 회사 배경

Proseware Inc.는 금융 소프트웨어 회사로, 레거시 3계층 애플리케이션을 Azure로 마이그레이션하면서 현대적 아키텍처로 전환하고 있습니다.

🏗️ 아키텍처 요구사항

- 3계층 애플리케이션 분리

- 마이크로서비스 준비

- 컨테이너화 계획

- 서버리스 통합

🔒 보안 요구사항

- 계층별 네트워크 격리

- 최소 권한 접근

- WAF 보호

- DDoS 방어

⚡ 성능 요구사항

- 자동 확장

- 로드 밸런싱

- 세션 지속성

- CDN 통합

HOTSPOT -

Proseware의 3계층 App1에 대한 솔루션을 권장해야 합니다.

시나리오 요구사항: HTTPS 전용 접근, 계층별 5개 VM, 계층 간 포트 최소화.

질문: 권장사항에 무엇을 포함해야 합니까?

정답 기술 해설

이 문제는 Azure에서 N계층 애플리케이션을 위한 표준 참조 아키텍처를 묻고 있습니다.

- 인터넷 -> 웹 계층: 외부 사용자의 HTTPS 트래픽을 처리하기 위해 OSI 7계층에서 작동하는 Application Gateway를 사용합니다. 이는 SSL 종료, URL 기반 라우팅, 웹 애플리케이션 방화벽(WAF)과 같은 고급 기능을 제공하여 웹 트래픽을 안전하고 효율적으로 웹 계층의 VM으로 분산시킵니다.

- 내부 계층 간 통신: 웹 계층과 애플리케이션 계층, 애플리케이션 계층과 데이터 계층 간의 통신은 내부 트래픽이므로 인터넷에 노출되지 않아야 합니다. 이를 위해 프라이빗 IP 주소를 사용하는 내부 부하 분산 장치(Internal Load Balancer)를 사용하여 내부 트래픽을 각 계층의 VM으로 분산합니다.

- 보안: 각 계층을 별도의 서브넷에 배치하고 각 서브넷에 네트워크 보안 그룹(NSG)을 적용하여 계층 간에 필요한 포트(예: Web -> App은 TCP 8080, App -> DB는 TCP 1433)만 허용함으로써 '포트 최소화' 요구사항을 충족하고 제로 트러스트(Zero Trust) 네트워킹 원칙을 구현합니다.

핵심 개념 학습

1. Application Gateway: 웹 트래픽에 대한 L7 부하 분산을 관리하며, SSL 종료, WAF, 쿠키 기반 세션 선호도, URL 경로 기반 라우팅 등의 기능을 제공합니다.

2. Azure Load Balancer: L4에서 작동하며, Public(공인 IP) 또는 Internal(사설 IP) 트래픽을 백엔드 풀로 분산시킵니다.

3. 네트워크 보안 그룹 (NSG): VNet 내에서 들어오고 나가는 네트워크 트래픽을 필터링하는 방화벽 규칙 집합입니다.

HOTSPOT -

Proseware에서 NSG1(웹 계층)과 NSG2(DB 계층)에 대한 규칙 변경을 구현합니다.

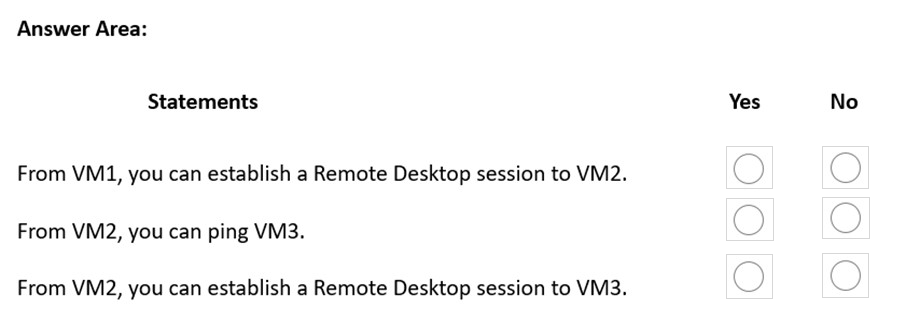

질문: 다음 각 설명에 대해 설명이 참이면 예를, 그렇지 않으면 아니오를 선택하십시오.

NSG1 (WebSubnet에 적용) 인바운드 규칙:

| 우선순위 | 이름 | 포트 | 프로토콜 | 원본 | 대상 | 작업 |

|---|---|---|---|---|---|---|

| 100 | Allow_Web_Inbound | 443 | TCP | Internet | Any | Allow |

NSG2 (DbSubnet에 적용) 인바운드 규칙:

| 우선순위 | 이름 | 포트 | 프로토콜 | 원본 | 대상 | 작업 |

|---|---|---|---|---|---|---|

| 110 | Allow_App_to_DB | 1433 | TCP | 10.10.2.0/24 | Any | Allow |

정답 기술 해설

NSG 규칙은 우선순위(Priority) 번호가 낮을수록 먼저 처리됩니다. 일치하는 첫 번째 규칙이 적용되고 나머지 규칙은 처리되지 않습니다. 만약 어떤 규칙과도 일치하지 않으면, 각 방향(인바운드/아웃바운드)의 마지막에 있는 기본 `DenyAll` 규칙이 적용됩니다.

- Statement 1 (Yes): 인터넷(Source: Internet)에서 웹 서버(Destination: 10.10.1.0/24)로의 TCP 포트 443 트래픽은 NSG1의 `Allow_Web_Inbound` 규칙(우선순위 100)과 일치합니다. 이 규칙은 'Allow'이므로 트래픽이 **허용**됩니다.

- Statement 2 (No): 웹 서버(Source: 10.10.1.0/24)에서 데이터베이스 서버(Destination: 10.10.3.0/24)로의 TCP 포트 80 트래픽은 NSG2의 인바운드 규칙 중 어느 것과도 일치하지 않습니다. `Allow_App_to_DB` 규칙은 포트 1433만 허용합니다. 따라서 마지막 기본 규칙인 `DenyAllInBound`에 의해 트래픽이 **거부**됩니다.

- Statement 3 (Yes): 애플리케이션 서버(Source: 10.10.2.0/24)에서 데이터베이스 서버(Destination: 10.10.3.0/24)로의 TCP 포트 1433 트래픽은 NSG2의 `Allow_App_to_DB` 규칙(우선순위 110)에 의해 명시적으로 **허용**됩니다.

핵심 개념 학습

1. NSG 규칙 처리: NSG는 5-튜플(원본/대상 IP, 원본/대상 포트, 프로토콜) 정보를 사용하여 트래픽을 평가합니다. 규칙은 우선순위 순서대로 처리되며, 가장 먼저 일치하는 규칙이 적용됩니다.

2. NSG 기본 규칙(Default Rules): 모든 NSG에는 VNet 내 트래픽 허용, 로드 밸런서 상태 프로브 허용, 그리고 마지막으로 모든 트래픽을 거부하는 `DenyAllInBound` 및 `DenyAllOutBound` 규칙이 기본적으로 포함됩니다.

Proseware에서 App1을 Azure로 이동할 계획을 세우고 있습니다.

시나리오 요구사항: PCI-DSS 준수, 전 세계 HTTPS 접근 허용, DDoS 공격 방어 필요.

질문: NSG를 생성한 후, 사용자에게 App1에 대한 액세스를 제공하는 솔루션을 권장해야 합니다.

정답 기술 해설

정답은 **A**입니다. 외부 사용자가 인터넷을 통해 웹 서버에 접속하게 하려면 외부에서 내부로 향하는 트래픽, 즉 **인바운드(Inbound)** 트래픽을 허용해야 합니다. 요구사항에 따라 HTTPS(암호화된 웹 트래픽) 접근을 허용해야 하므로, 표준 TCP 포트인 **443**에 대한 인바운드 규칙이 필요합니다. 또한, 최소 권한의 원칙에 따라 이 규칙은 인터넷 트래픽을 직접 수신해야 하는 **웹 서버가 포함된 서브넷에만** 연결해야 합니다. 애플리케이션이나 데이터베이스 서브넷과 같이 내부 통신만 필요한 곳에 불필요하게 인터넷 포트를 열어두는 것은 보안에 매우 취약합니다.

오답 분석

- B, D: 아웃바운드(Outbound) 규칙은 VM에서 외부로 나가는 트래픽을 제어합니다. 사용자가 서버에 접속하는 것은 인바운드이므로 목적에 맞지 않습니다.

- C: NSG를 모든 서브넷에 연결하면 내부 애플리케이션 및 데이터베이스 서브넷에도 불필요한 인터넷 포트가 열리게 되어 심각한 보안 위험을 초래합니다.

핵심 개념 학습

1. 인바운드/아웃바운드 규칙 (Inbound/Outbound Rules): NSG의 핵심 구성 요소입니다. 인바운드 규칙은 VNet으로 들어오는 트래픽을 제어하고, 아웃바운드 규칙은 VNet에서 나가는 트래픽을 제어합니다.

2. NSG 연결(Association): NSG는 생성 후 규칙을 적용할 대상에 연결해야 합니다. 연결 대상은 개별 가상 머신의 네트워크 인터페이스(NIC) 또는 서브넷(Subnet)이 될 수 있습니다.